WARNING !!! Cryptojacking Attack Mikrotik Router

Himbauan Terkait Kerentanan

CVE-2018-14847

TANGGAL PUBLIKASI CVE

02 Agustus 2018

02 Agustus 2018

DESKRIPSI

Kerentanan Winbox MikroTik RouterOS hingga versi 6.42 memungkinkan remote attacker untuk melakukan bypass proses otentikasi dan membaca file, dengan cara memodifikasi permintaan (Request) untuk mengubah 1 (satu) byte yang terkait dengan Session ID.

Kerentanan Winbox MikroTik RouterOS hingga versi 6.42 memungkinkan remote attacker untuk melakukan bypass proses otentikasi dan membaca file, dengan cara memodifikasi permintaan (Request) untuk mengubah 1 (satu) byte yang terkait dengan Session ID.

RINGKASAN

CVSS3 Base Score

|

Sedang dalam proses analisis

|

|---|---|

Hyperlink Proof of

Concept (PoC) |

|

Serangan Terkait

Kerentanan |

Cryptojacking / Crypto-loot pada router MikroTik yang terdampak

|

PENDAHULUAN

Dalam dunia router, MikroTik sudah sangat familiar bagi pengguna internet di Indonesia sebagai sistem operasi dan perangkat lunak yang dapat digunakan untuk menjadikan komputer biasa menjadi router network. Sebagai penyedia solusi murah untuk fungsi router, jumlah pengguna MikroTik di Indonesia sangat besar yaitu 127.096 (sumber : shodan.io)

Namun, pada awal tahun 2018, Czech Technology Forum melaporkan adanya indikasi serangan zero-day attack terhadap akses router MikroTik dengan sumber alamat serangan berasal dari IP 103.1.221.39 (berasal dari negara Taiwan). Serangan ini menargetkan Winbox pada Router MikroTik sebelum versi 6.42.

Serangan ini memungkinkan untuk dapat dilakukan remote attack dan melakukan bypass proses otentikasi dan membaca file dengan cara memodifikasi permintaan (request) untuk mengubah 1 (satu) byte yang terkait dengan session ID pada Winbox MikroTik routerOS sehingga dapat mengambil alih akses router MikroTik.

Serangan yang dideteksi oleh Czech Technology Forum ini diindikasikan memiliki pola yang serupa dimana terdapat dideteksi terdapat notifikasi dua kali kegagalan login Winbox dan dilanjutkan dengan notifikasi login yang berhasil. Kapersky Lab Security berhasil mengidentifikasi payload yang digunakan untuk melakukan serangan terhadap router.

MikroTik menggunakan Lua-based malware. Proof-of-Concept eksploitasi kerawanan Winbox, MikroTik pun telah dipublikasi secara publik. Kemudian cve.mitre.org menetapkan CVE-2018-14847 sebagai kerawanan Winbox MikroTik RouterOS hingga versi 6.42 yang memungkinkan untuk dapat dilakukan serangan secara remote untuk dapat melakukan bypass proses otentikasi dan melakukan privilege escalation pada tanggal 2 Agustus 2018.

Menindaklanjuti adanya kerawanan tersebut, pihak MikroTik segera melakukan pembaharuan sistem pada Winbox router MikroTik menjadi versi terbaru.

Dalam dunia router, MikroTik sudah sangat familiar bagi pengguna internet di Indonesia sebagai sistem operasi dan perangkat lunak yang dapat digunakan untuk menjadikan komputer biasa menjadi router network. Sebagai penyedia solusi murah untuk fungsi router, jumlah pengguna MikroTik di Indonesia sangat besar yaitu 127.096 (sumber : shodan.io)

Namun, pada awal tahun 2018, Czech Technology Forum melaporkan adanya indikasi serangan zero-day attack terhadap akses router MikroTik dengan sumber alamat serangan berasal dari IP 103.1.221.39 (berasal dari negara Taiwan). Serangan ini menargetkan Winbox pada Router MikroTik sebelum versi 6.42.

Serangan ini memungkinkan untuk dapat dilakukan remote attack dan melakukan bypass proses otentikasi dan membaca file dengan cara memodifikasi permintaan (request) untuk mengubah 1 (satu) byte yang terkait dengan session ID pada Winbox MikroTik routerOS sehingga dapat mengambil alih akses router MikroTik.

Serangan yang dideteksi oleh Czech Technology Forum ini diindikasikan memiliki pola yang serupa dimana terdapat dideteksi terdapat notifikasi dua kali kegagalan login Winbox dan dilanjutkan dengan notifikasi login yang berhasil. Kapersky Lab Security berhasil mengidentifikasi payload yang digunakan untuk melakukan serangan terhadap router.

MikroTik menggunakan Lua-based malware. Proof-of-Concept eksploitasi kerawanan Winbox, MikroTik pun telah dipublikasi secara publik. Kemudian cve.mitre.org menetapkan CVE-2018-14847 sebagai kerawanan Winbox MikroTik RouterOS hingga versi 6.42 yang memungkinkan untuk dapat dilakukan serangan secara remote untuk dapat melakukan bypass proses otentikasi dan melakukan privilege escalation pada tanggal 2 Agustus 2018.

Menindaklanjuti adanya kerawanan tersebut, pihak MikroTik segera melakukan pembaharuan sistem pada Winbox router MikroTik menjadi versi terbaru.

VERSI ROUTER MIKROTIK YANG TERDAMPAK

Semua router MikroTik hingga versi 6.42 (tanggal rilis 2018/04/20) rentan terhadap kerawanan CVE-2018-11776.

Semua router MikroTik hingga versi 6.42 (tanggal rilis 2018/04/20) rentan terhadap kerawanan CVE-2018-11776.

DAMPAK

Kerentanan CVE-2018-11776 memungkinkan penyerang untuk dapat melakukan remote attack dan melakukan bypass proses otentikasi dan membaca file dengan cara memodifikasi permintaan (request) untuk mengubah 1 (satu) byte yang terkait dengan session ID pada Winbox MikroTik routerOS sehingga dapat mengambil alih akses router MikroTik. Selanjutnya, dampak lain dari kerentanan ini adalah pihak penyerang dapat mengambil alih sistem tersebut dan memanfaatkannya pada penggunaan lain seperti digunakan sebagai botnet, cryptojacking, dll, sehingga akan menghabiskan sumber daya seperti peningkatan bandwith, dan peningkatan konsumsi daya pada processor.

Kerentanan CVE-2018-11776 memungkinkan penyerang untuk dapat melakukan remote attack dan melakukan bypass proses otentikasi dan membaca file dengan cara memodifikasi permintaan (request) untuk mengubah 1 (satu) byte yang terkait dengan session ID pada Winbox MikroTik routerOS sehingga dapat mengambil alih akses router MikroTik. Selanjutnya, dampak lain dari kerentanan ini adalah pihak penyerang dapat mengambil alih sistem tersebut dan memanfaatkannya pada penggunaan lain seperti digunakan sebagai botnet, cryptojacking, dll, sehingga akan menghabiskan sumber daya seperti peningkatan bandwith, dan peningkatan konsumsi daya pada processor.

TIME LINE PENEMUAN CVE-2018-14847

- April 2018 - Czech technology forum melaporkan adanya indikasi serangan zero-day attack terhadap akses router MikroTik dengan sumber alamat serangan berasal dari IP 103.1.221.39 (berasal dari negara Taiwan).

- 23 April 2018 – MikroTik merilis versi 6.42.1 untuk memperbaiki kerawanan untuk bisa mendapatkan akses ke router MikroTik.

- 24 Juni 2018 – Proof-of-Concept eksploitasi kerawanan Winbox, MikroTik dipublish secara publik.

- 25 April 2018 – Kapersky Lab Security berhasil mengidentifikasi payload yang digunakan untuk melakukan serangan terhadap router MikroTik menggunakan Lua-based malware

- 2 Agustus 2018 - CVE-2018-14847 dan ditetapkan oleh cve.mitre.org sebagai kerawanan Winbox MikroTik RouterOS hingga 6.42 yang memungkinkan untuk dapat dilakukan serangan secara remote untuk dapat melakukan bypass proses otentikasi dan melakukan privilege escalation. 17 Agustus 2018 - MikroTik terus melakukan pembaharuan versi hingga 6.42.7 untuk mengatasi kerawanan lain seperti CVE-2018-1156, CVE-2018-1157, CVE-2018-1158, CVE-2018-1159.

APAKAH SAYA TERDAMPAK OLEH KERENTANAN INI ?

Kerentanan ini dimiliki oleh Semua router MikroTik versi 6.29 sampai dengan 6.42 yang menjalankan layanan Winbox. Serangan ini dapat terjadi karena MikroTik RouterOS dapat memungkinkan penyerang untuk melakukan bypass pembatasan keamanan, yang disebabkan oleh validasi yang tidak benar oleh session ID pada Winbox. Penyerang melakukan serangan dengan cara mengirimkan Session ID yang dibuat secara khusus agar penyerang dapat mengeksploitasi kerentanan tersebut, dan mendapatkan akses untuk membaca file pada sistem.

Winbox sendiri memungkinkan penggunanya untuk mengkonfigurasi router MikroTik secara online, keberhasilan melakukan eksploitasi terahadap kerentanan CVE-2018-14847, memungkinkan penyerang untuk menggunakan perangkat agar dapat melakukan koneksi ke Winbox melaui port 8291 dan melakukan permintaaan akses ke system user database file.

Untuk melakukan pengecekan apakah sistem yang dikelola terdampak CVE-2018-14847 dapat memeriksanya pada link berikut:

https://tools.webguard.ir/index.php?url=[ip_publik_MikroTik]

Kerentanan ini dimiliki oleh Semua router MikroTik versi 6.29 sampai dengan 6.42 yang menjalankan layanan Winbox. Serangan ini dapat terjadi karena MikroTik RouterOS dapat memungkinkan penyerang untuk melakukan bypass pembatasan keamanan, yang disebabkan oleh validasi yang tidak benar oleh session ID pada Winbox. Penyerang melakukan serangan dengan cara mengirimkan Session ID yang dibuat secara khusus agar penyerang dapat mengeksploitasi kerentanan tersebut, dan mendapatkan akses untuk membaca file pada sistem.

Winbox sendiri memungkinkan penggunanya untuk mengkonfigurasi router MikroTik secara online, keberhasilan melakukan eksploitasi terahadap kerentanan CVE-2018-14847, memungkinkan penyerang untuk menggunakan perangkat agar dapat melakukan koneksi ke Winbox melaui port 8291 dan melakukan permintaaan akses ke system user database file.

Untuk melakukan pengecekan apakah sistem yang dikelola terdampak CVE-2018-14847 dapat memeriksanya pada link berikut:

https://tools.webguard.ir/index.php?url=[ip_publik_MikroTik]

SERANGAN TERKAIT CVE-2018-14847

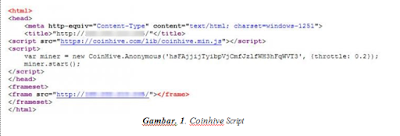

Pada awal Agustus 2018 Symantec melakukan pelacakan aktifitas penambangan koin digital skala besar menggunakan Open Source Intelligence Shodan dan menemukan bahwa aktifitas penambangan tersebut dialkukan dengan cara menginfeksi sekitar 157.000 s.d 200.000 router MikroTik. Aktifitas penambangan tersebut awalnya terkonsentrasi di Brasil; Namun, mulai menyebar dan menginfeksi router di seluruh dunia. Setelah dilakukan investigasi lebih lanjut ditemukan bukti bahwa aktifitas penambangan koin digital ini memanfaatakan kerentanan CVE-2018-14847 untuk mendapatkan akses kedalam router MikroTik yang akan diinfeksi. Setelah mendapatkan akses, penyerang melakukan inject script coinhive (Lihat Gambar 1) kedalam router, untuk melakukan penambangan koin digital, dengan cara memuat malicious error page, yang ditampilkan setiap kali pengguna mengakses internet melalui router menemui kesalahan HTTP. Setiap kali halaman kesalahan ditampilkan, korban tanpa sadar menambang Monero (XMR) untuk para peretas. Hal ini dapat terjadi karena masih banyak pengguna router MikroTik yang tidak melakukan patch/ update perangkatnya sehingga memiliki kerentanan CVE-2018-14847, dan dan membuka peluang peretas untuk melakukan eksploitasi celah keamanan tersebut.

Pada awal Agustus 2018 Symantec melakukan pelacakan aktifitas penambangan koin digital skala besar menggunakan Open Source Intelligence Shodan dan menemukan bahwa aktifitas penambangan tersebut dialkukan dengan cara menginfeksi sekitar 157.000 s.d 200.000 router MikroTik. Aktifitas penambangan tersebut awalnya terkonsentrasi di Brasil; Namun, mulai menyebar dan menginfeksi router di seluruh dunia. Setelah dilakukan investigasi lebih lanjut ditemukan bukti bahwa aktifitas penambangan koin digital ini memanfaatakan kerentanan CVE-2018-14847 untuk mendapatkan akses kedalam router MikroTik yang akan diinfeksi. Setelah mendapatkan akses, penyerang melakukan inject script coinhive (Lihat Gambar 1) kedalam router, untuk melakukan penambangan koin digital, dengan cara memuat malicious error page, yang ditampilkan setiap kali pengguna mengakses internet melalui router menemui kesalahan HTTP. Setiap kali halaman kesalahan ditampilkan, korban tanpa sadar menambang Monero (XMR) untuk para peretas. Hal ini dapat terjadi karena masih banyak pengguna router MikroTik yang tidak melakukan patch/ update perangkatnya sehingga memiliki kerentanan CVE-2018-14847, dan dan membuka peluang peretas untuk melakukan eksploitasi celah keamanan tersebut.

Mengingat proses penambangan membutuhkan kinerja yang berat dan akan mengakibatkan meningkatnya lalu lintas jaringan karena aktifitas penambangan cryptocurrency tersebut, hal ini tentunya akan menimbulkan kecurigaan ISP, pengelola / pemilik router, maka penyerang menggunakan taktik hanya meng-inject error page yang di reload oleh router, untuk menyembunyikan profile serangan. Selain cryptojacking ancaman lain yang mengeksplotasi kerentanan ini adalah penyadapan / eavesdropping pada lalu lintas jaringan yang melewati router yang terinfeksi. Setelah mendapatkan akses masuk kedalam router penyerang secara diam –diam mengaktifkan port Socks4 atau TCP/4153 pada perangkat korban yang memungkinkan penyerang untuk melakukan control pada perangkat yang terinfeksi segera setelah perangkat tersebut di – reboot (IP berubah) dan secara periodik akan mengirimkan data IP address terbaru ke URL penyerang. Serangan ini memungkinkan penyerang untuk melakukan capture packet pada router server korban dan meneruskannya pada Stream server tertentu yang di kontrol oleh

penyerang.

penyerang.

REKOMENDASI PROTEKSI DAN MITIGASI

Berikut ini merupakan langkah-langkah mitigasi yang perlu dilakukan oleh administrator atau pemilik Winbox MikroTik RouterOS hingga versi 6.42:

Berikut ini merupakan langkah-langkah mitigasi yang perlu dilakukan oleh administrator atau pemilik Winbox MikroTik RouterOS hingga versi 6.42:

- Untuk administrator/ pengelola IT, segera lakukan penambalan celah keamanan (patching)/ update pada perangkat MikroTik yang digunakan karena pihak vendor telah menyediakan patching untuk kerentanan tersebut. Proses updating / patching dapat dilihat pada Gambar 1 berikut:

- Gunakan perlindungan untuk seluruh endpoint/server tanpa terkecuali, hal ini dapat menangkal masalah lebih lanjut yang dapat terjadi bila sistem telah terinfeksi.

- Non aktifkan atau batasi akses plug-ins, extentions, atau komponen perangkat lunak lain yang telah usang, yang dapat dijadikan sebagai entry point penyerang untuk melakukan eksploitasi.

- Menerapkan mekanisme keamanan seperti penggunaan firewall, IDS atau IPS.

- Sebaiknya terapkan Filter Rules (ACL) berikut untuk mencegah akses anonymous

kedalam Router : - Script Firewall :ip firewall filter add chain=input in-interface=wan protocol=tcp dst-port=8291 action=drop

- Sebaiknya tidak menggunakan Winbox untuk MikroTik RouterOS, Karena Winbox hanya berfungsi sebagai Graphical User Interface (GUI) saja. Namun jika memang penggunaan GUI pada Winbox sangat dibutuhkan pastikan lakukan whitelisting terhadap pengguna yang diperbolehkan mengakses layanan tersebut.

- Aktifkan fitur PUA (Potentially Unwanted Application) pada sistem perlindungan yang digunakan. Hal ini untuk mencegah berjalannya program-program yang tidak diinginkan yang dapat menyebabkan penggunaan resources yang tinggi atau gangguan yang mungkin muncul saat sistem sedang sedang berjalan.

- Terapkan solusi pemantau jaringan atau Network Security Analyst System. Dengan penerapan mekanisme ini Cryptojacking akan dapat dideteksi sedini mungkin, karena solusi ini mampu menganalisis data jaringan dan ancaman lainnya secara spesifik.

- Untuk menghindari eksploitasi kerentanan untuk serangan cryptojacking yang memanfaatkan celah kerentanan CVE-2018-14847, langkah yang dapat dilakukan adalah menonaktifkan layanan berikut jika tidak dibutuhkan:

a. TELNET

b. SSH

c. FTP

d. WINBOX - Jika Router MikroTik Anda telah terinfeksi cryptojacking coinhive dan atau Socks4

proxy, langkah yang dapat dilakukan adalah :

a. Lakukan factory reset pada Router MikroTik yang didahului dengan membuat data cadangan konfigurasi sistem, lalu lakukan update RouterOS ke versi terbaru serta lakukan langkah pada poin 1. diatas.

b. Lakukan monitoring / pengecekan terhadap HTTP proxy, Socks4 proxy dan fungsi

capture traffic jaringan, pastikan bahwa tidak ada lalu lintas jaringan yang dikrim terimakan ke alamat tertentu yang mencurigakan.

REFERENSI

[1]https://autotekno.sindonews.com/read/1334444/133/MikroTik-di-indonesia-diserang- besar-besaran-cryptojacking-1535647099

[2] Common Vulnerability Exposure , http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-

2018-14847

[3] Winbox Exploit. https://github.com/BasuCert/WinboxPoC

[4] National Vulnerability Database. https://nvd.nist.gov/vuln/detail/CVE-2018-14847

[5] https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/over-

200-000-MikroTik-routers-compromised-in-cryptojacking-campaign

[6]https://www.symantec.com/blogs/threat-intelligence/hacked-MikroTik-router.

[7] https://thehackernews.com/2018/09/MikroTik-router-hacking.html.

Document dalam bentuk PDF silahkan download, DISINI

[1]https://autotekno.sindonews.com/read/1334444/133/MikroTik-di-indonesia-diserang- besar-besaran-cryptojacking-1535647099

[2] Common Vulnerability Exposure , http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-

2018-14847

[3] Winbox Exploit. https://github.com/BasuCert/WinboxPoC

[4] National Vulnerability Database. https://nvd.nist.gov/vuln/detail/CVE-2018-14847

[5] https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/over-

200-000-MikroTik-routers-compromised-in-cryptojacking-campaign

[6]https://www.symantec.com/blogs/threat-intelligence/hacked-MikroTik-router.

[7] https://thehackernews.com/2018/09/MikroTik-router-hacking.html.

Document dalam bentuk PDF silahkan download, DISINI

0 komentar:

Post a Comment