Vlan Tag Stacking

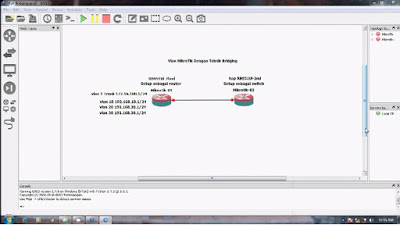

Pada RouterOS v6.43 dimungkinkan untuk memaksa menambahkan tag VLAN baru di atas tag VLAN yang ada, fitur ini dapat digunakan untuk mencapai pengaturan penumpukan CVID, di mana tag CVID (0x8100) ditambahkan sebelum tag CVID yang ada. Jenis pengaturan ini sangat mirip dengan pengaturan Bridge Provider, untuk mencapai pengaturan yang sama tetapi dengan beberapa tag CVID (CVID stacking) kita dapat menggunakan topologi yang sama:

Dalam contoh ini, R1, R2, R3, dan R4 mungkin mengirimkan lalu lintas dengan tag VLAN, dapat berupa 802.1ad, 802.1Q atau jenis lalu lintas lainnya, tetapi SW1 dan SW2 perlu memisahkan lalu lintas antar router dengan cara yang dapat dilakukan R1 berkomunikasi hanya dengan R3 dan R2 hanya mampu berkomunikasi dengan R4. Untuk melakukannya, Anda dapat menandai semua lalu lintas masuk dengan tag CVID baru dan hanya mengizinkan VLAN ini pada port tertentu. Mulailah dengan memilih EtherType yang tepat, gunakan perintah ini pada SW1 dan SW2:

/interface bridge

add name=bridge1 vlan-filtering=no ether-type=0x8100

Dalam pengaturan ini, ether1 dan ether2 akan mengabaikan tag VLAN yang ada dan menambahkan tag VLAN baru, menggunakan parameter pvid untuk menandai semua lalu lintas masuk pada setiap port dan memungkinkan penumpukan tag pada port ini, gunakan perintah ini pada SW1 dan SW2:

/interface bridge port

add interface=ether1 bridge=bridge1 pvid=200 tag-stacking=yes

add interface=ether2 bridge=bridge1 pvid=300 tag-stacking=yes

add interface=ether3 bridge=bridge1

Tentukan port yang ditandai dan tidak diberi tag di tabel VLAN bridge, Anda hanya perlu menentukan ID VLAN dari tag luar, gunakan perintah ini di SW1 dan SW2:

/interface bridge vlan

add bridge=bridge1 tagged=ether3 untagged=ether1 vlan-ids=200

add bridge=bridge1 tagged=ether3 untagged=ether2 vlan-ids=300

Ketika bridge VLAN table dikonfigurasi, Anda dapat mengaktifkan bridge VLAN filtering, yang diperlukan agar parameter PVID memiliki efek apa pun, gunakan perintah ini pada SW1 dan SW2:

/interface bridge set bridge1 vlan-filtering=yes

Peringatan: Dengan mengaktifkan vlan-filtering Anda akan memfilter lalu lintas yang ditujukan ke CPU, sebelum mengaktifkan penyaringan VLAN, Anda harus memastikan bahwa Anda mengatur port Manajemen.

Sumber : https://wiki.mikrotik.com/wiki/Manual:Interface/Bridge

/interface bridge

add name=bridge1 vlan-filtering=no ether-type=0x8100

Dalam pengaturan ini, ether1 dan ether2 akan mengabaikan tag VLAN yang ada dan menambahkan tag VLAN baru, menggunakan parameter pvid untuk menandai semua lalu lintas masuk pada setiap port dan memungkinkan penumpukan tag pada port ini, gunakan perintah ini pada SW1 dan SW2:

/interface bridge port

add interface=ether1 bridge=bridge1 pvid=200 tag-stacking=yes

add interface=ether2 bridge=bridge1 pvid=300 tag-stacking=yes

add interface=ether3 bridge=bridge1

Tentukan port yang ditandai dan tidak diberi tag di tabel VLAN bridge, Anda hanya perlu menentukan ID VLAN dari tag luar, gunakan perintah ini di SW1 dan SW2:

/interface bridge vlan

add bridge=bridge1 tagged=ether3 untagged=ether1 vlan-ids=200

add bridge=bridge1 tagged=ether3 untagged=ether2 vlan-ids=300

Ketika bridge VLAN table dikonfigurasi, Anda dapat mengaktifkan bridge VLAN filtering, yang diperlukan agar parameter PVID memiliki efek apa pun, gunakan perintah ini pada SW1 dan SW2:

/interface bridge set bridge1 vlan-filtering=yes

Peringatan: Dengan mengaktifkan vlan-filtering Anda akan memfilter lalu lintas yang ditujukan ke CPU, sebelum mengaktifkan penyaringan VLAN, Anda harus memastikan bahwa Anda mengatur port Manajemen.

Sumber : https://wiki.mikrotik.com/wiki/Manual:Interface/Bridge